گروههای روسی با استفاده از بدافزارهای مخصوص فیشینگ هدفدار، دارندگان ارزهای دیجیتال را هدف قرار میدهند.

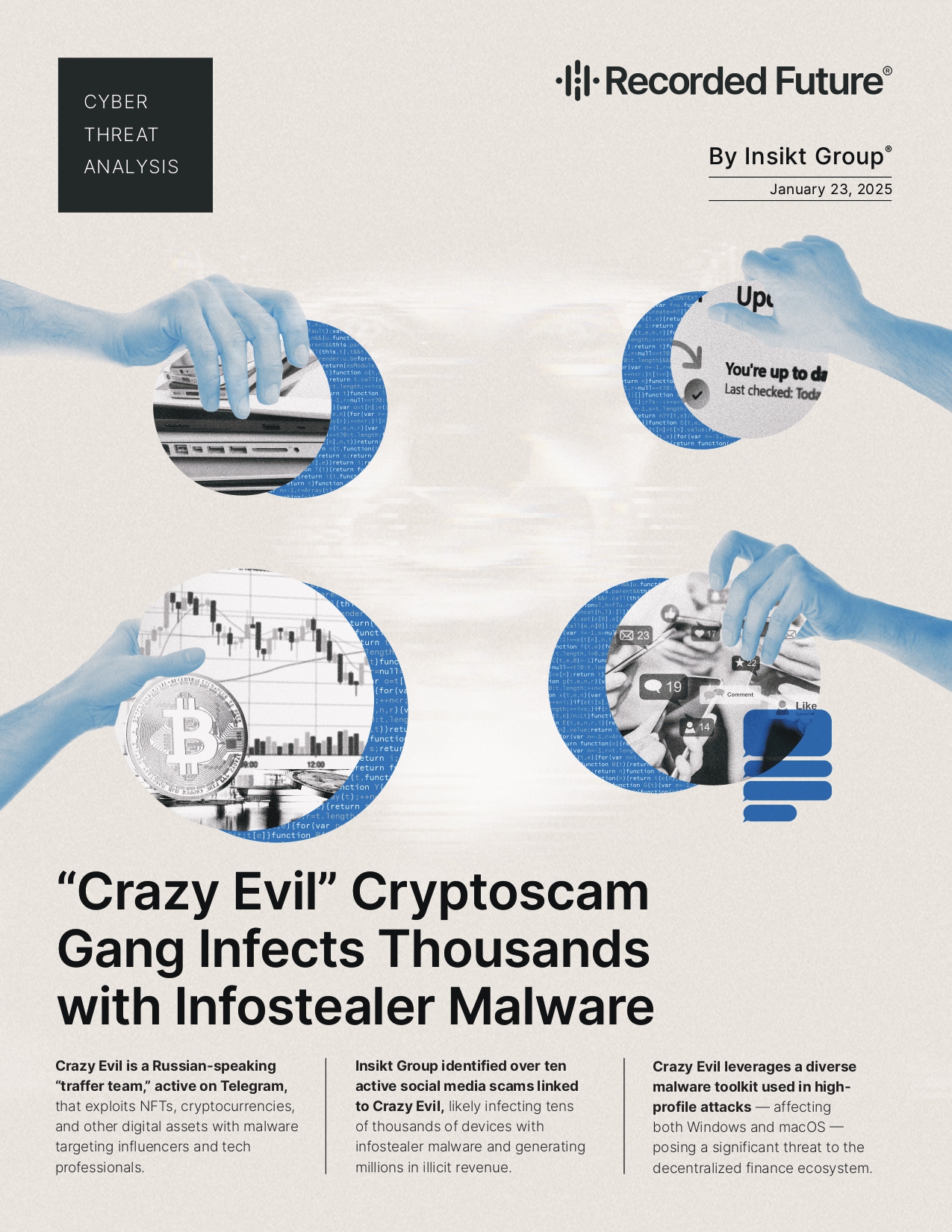

یک گروه سایبری روسی به نام "Crazy Evil" پشت سر یک سری جدید از کلاهبرداریهای فیشینگ در رسانههای اجتماعی است که هدف آن کاربران ارزهای دیجیتال میباشد.

این گروه در یک گزارش جدید درباره تهدیدات سایبری به عنوان مغز متفکر بیش از ۱۰ کلاهبرداری پیشرفته فیشینگ در رسانههای اجتماعی شناسایی شده است که قربانیان را به دانلود بدافزارهایی که ارزهای دیجیتال آنها را میدزدند، ترغیب میکند. گفته میشود که این کلاهبرداریها از تاکتیکهای مهندسی اجتماعی بسیار خاص استفاده میکنند تا کاربران را متقاعد کنند که دفاع خود را کنار بگذارند و بدافزارهایی مانند Angel Drainer، Atomic mac OS Stealer و StealC را نصب کنند.

با ارائه بینش به روند داخلی Crazy Evil، گروه تحقیقاتی تهدید Insikt که این کشف را انجام داد، در اعلامیهای گفت:

عملیات Crazy Evil هم وسیع و هم دقیق است. شش زیرگروه آن — AVLAND، TYPED، DELAND، ZOOMLAND، DEFI و KEVLAND — کلاهبرداریهای خاصی را هدف قرار میدهند که به پروفایلهای قربانی خاصی مربوط میشود. از طعمههای فیشینگ که به تأثیرگذاران ارزهای دیجیتال هدفگذاری شدهاند تا بارهای بدافزاری که برای عفونت چندسکویی طراحی شدهاند، تاکتیکهای این گروه نشان دهنده درک پیشرفته از نقاط ضعف امنیت سایبری است.

طبق گفته Insikt، قابلیتهای Crazy Evil در هر دو سیستمعامل ویندوز و mac OS گسترده است که به آن یک مزیت چندسکویی در نفوذ به کاربران میدهد و این گروه را بهطور منحصر به فرد خطرناک میسازد. Insikt همچنین فاش کرد که علاوه بر قابلیتهای پیچیده مهندسی اجتماعی و تواناییهای چندسکویی، چیزی که Crazy Evil را متمایز میکند، هدفگذاری صریح آن بر روی دارندگان ارزهای دیجیتال با بدافزاری است که بهطور خاص برای دزدی کلیدهای کیف پول و استخراج اطلاعات دیگر طراحی شدهاند که ممکن است برای نفوذ به امنیت کیف پول استفاده شود.

برای کاهش تأثیرات حملات پیچیده بدافزارهای Crazy Evil، به کاربران توصیه میشود که راه حلهای تشخیص و پاسخ نقطه پایانی را پیادهسازی کنند که بهطور فعال به جستجوی وجود خانوادههای خاص بدافزار مرتبط با این گروه بپردازند، همچنین نظارت بر وب و فیلترینگ برای مسدود کردن دسترسی به دامنههای مخرب کنترل شده توسط Crazy Evil.

در تاریخ ۲۸ دسامبر، محقق زنجیرهای تیلور ماناهان وجود بازیگران بد مشابهی را که از تاکتیکهای مهندسی اجتماعی مانند مصاحبههای شغلی جعلی Web3 برای نصب بدافزار بر روی دستگاههای قربانیان استفاده میکردند به منظور دزدی نهایتاً کلیدهای کیف پول ارز دیجیتال آنها، شناسایی کرد.