هکرها از SourceForge برای مخفی کردن ماینرهای ارز دیجیتال در بستههای مایکروسافت آفیس بهرهبرداری میکنند.

جرائم سایبری از دامنههای پروژه SourceForge برای پخش نصبکنندههای مخرب Office که شامل ابزارهای استخراج ارز دیجیتال و هکرهای کلیپبورد هستند، سوءاستفاده میکنند.

یک کمپین بدافزار تازه کشف شده، زیرساخت SourceForge را به محلی برای انتشار عفونت تبدیل کرده است و از ابزارهای دوستدار توسعهدهندگان این پلتفرم برای فریب کاربران به دانلود نرمافزارهای مخرب رمزارز استفاده میکند.

بر اساس تحقیقات Kaspersky، این طرح بهطور خاص کاربران ارز دیجیتال را هدف قرار میدهد و بدافزار را بهصورت دانلودهای مرتبط با دفتر کار پنهان میکند — شامل نصبکنندههای حجیم، آرشیوهای رمزگذاری شده و لایههای پیچیده که در نهایت یک استخراجکننده رمزارز و یک ClipBanker برای هک تراکنشهای رمزارزی را تحویل میدهند.

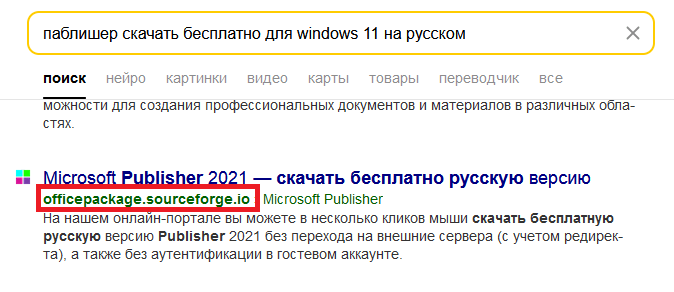

در یک پست بلاگ در روز سهشنبه، 8 آوریل، محققان گفتند که حملهکنندگان یک پروژه جعلی در SourceForge با نام "officepackage" ایجاد کردند که به نظر میرسید افزونههای Microsoft Office از GitHub کپی شده است. در حالی که صفحه پروژه ممکن است عادی به نظر برسد، دام واقعی در زیر دامنه خودکار تولید شده “officepackage.sourceforge.io” بود، محققان اشاره کردند. موتورهای جستجو مانند Yandex روسیه آن را شناسایی کردند و هنگامی که کاربران به صفحه مراجعه کردند، فهرست جعلی از برنامههای اداری را با دکمههای دانلود مشاهده کردند که در واقع عفونت بدافزار را آغاز میکردند.

کلیک بر روی لینکهای دانلود جعلی کاربران را از طریق چندین ریدایرکت میفرستد تا در نهایت یک فایل zip کوچک را ارائه دهد. اما هنگامی که فایل فشرده را باز میکنند، به یک نصبکننده سنگین 700 مگابایتی تبدیل میشود.

زمانی که اجرا میشود، نصبکننده از اسکریپتهای پنهان برای گرفتن فایلهای بیشتر از GitHub استفاده میکند و در نهایت بدافزاری را unpack میکند که قبل از اجرا به دنبال ابزارهای آنتیویروس میگردد. اگر تهدیدی شناسایی نشود، ابزارهایی مانند AutoIt و Netcat نصب میشود — یک اسکریپت اطلاعات سیستم را به یک ربات تلگرام ارسال میکند، در حالی که دیگری اطمینان حاصل میکند که بدافزار استخراج ارز دیجیتال در سیستم باقی بماند، به گفته محققان.

Kaspersky میگوید 90 درصد کاربران متاثر به نظر میرسد که در روسیه هستند، با بیش از 4,600 مورد در بین ماههای ژانویه و مارس. در حالی که این کمپین عمدتاً به دنبال سرقت وجوه رمزارز است، محققان هشدار میدهند که دستگاههای آلوده ممکن است به سایر بازیگران تهدید فروخته شوند.